This is featured post 1 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

This is featured post 2 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

This is featured post 3 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

martes, 7 de enero de 2014

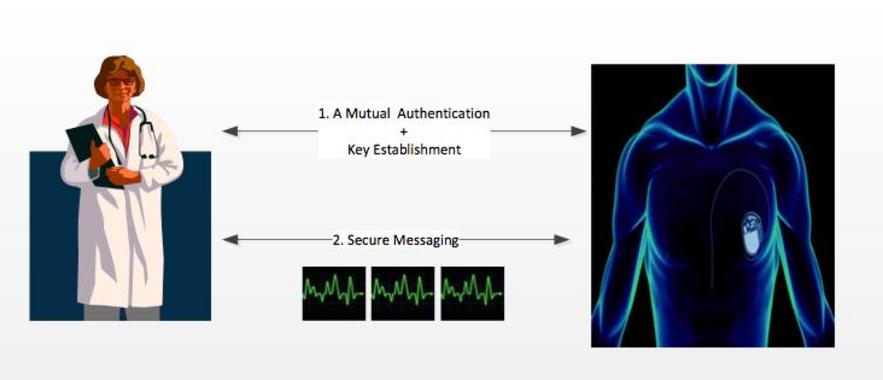

Mejoran la seguridad de los dispositivos médicos implantados en pacientes

Investigadores de la Universidad Politécnica de Madrid y otros centros de España e Irán han diseñado protocolos de autenticación para la comunicación entre dispositivos médicos que utilizan la tecnología de identificación por radiofrecuencia (RFID). El objetivo es mejorar la seguridad y privacidad de los datos de los pacientes.

Un equipo de investigadores de la Escuela Técnica Superior de Sistemas Informáticos de la Universidad Politécnica de Madrid (UPM), la Universidad Carlos III de Madrid y la Universidad de Tehran (Irán) proponen dos nuevos protocolos de autenticación que garantizan la privacidad y la seguridad en las comunicaciones entre dispositivos médicos implantados en los pacientes a través de la Identificación por Radio Frecuencia (RFID).

Los sistemas RFID se utilizan para el control de acceso a edificios, control de flotas y mercancías, sistemas de transporte, sistemas de pago sin contacto o las propias tarjetas universitarias de la UPM. En el ámbito médico todavía no se utiliza mucho, pero tiene un futuro prometedor para seguir a los pacientes de manera automática, controlar las dosis de los medicamentos o comunicarse con dispositivos implantados en el cuerpo como marcapasos, bombas de insulina, o implantes cocleares.

Las nuevas propuestas están basadas en los estándares ISO. Según sus promotores, conseguir la integración de los sistemas de eHealth con la tecnología RFID contribuirá a reducir costes y a mejorar el seguimiento y tratamiento de los pacientes.

En general, un sistema basado en RFID se compone de una base de datos, un lector y tarjetas. La comunicación entre el lector y la base de datos se considera segura. En cambio, la que se establece entre una tarjeta y el lector se efectúa mediante un canal de comunicación susceptible de ser espiado por una tercera parte, un atacante, que podría llegar a modificar la información que se transmite por este canal. Por este motivo su implantación se ha puesto en tela de juicio, especialmente en entornos médicos.

Según su naturaleza, las tarjetas o etiquetas RFID se clasifican en activas, semiactivas o pasivas. Las primeras poseen una fuente de alimentación propia, pudiendo llegar a transmitir a distancias muy altas, no tienen restricciones computacionales y son además los más caros. Las tarjetas semiactivas pueden obtener energía a través de una fuente propia o a través del lector, transmiten a menor distancia y son más baratas.

FUENTE: SINC

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 11:21

Open Android Security Assessment Methodology (OASAM)

OASAM, es acrónimo de Open Android Security Assessment Methodology y tiene por objetivo ser una metodología de análisis de seguridad de aplicaciones Android. El objetivo es ser un framework de referencia de análisis de vulnerabilidades en aplicaciones Android.

Actualmente los dispositivos portables están copando el mercado, la consumerización los está llevando al apartado empresarial, dejando obsoleta la idea del uso exclusivamente ocioso. Por un lado Android se está revelando como el sistema operativo más extendido en este apartado debido a diversos motivos, entre ellos la facilidad de crear y distribuir masivamente aplicativos. Sin embargo desde el punto de vista de seguridad no se está difundiendo ningún tipo de información acerca de las nuevas vulnerabilidades que puede acarrear la programación insegura en esta plataforma, que tiene una considerable superficie de ataque (la tradicional añadiendo la que la propia arquitectura Android incorpora).

Por otro lado, aunque hay algunos trabajos concretos al respecto, no existe una taxonomía completa y consistente de vulnerabilidades en aplicaciones específicas de Android que permita calalogar estas vulnerabilidades.

El objetivo del proyecto OASAM es elaborar una taxonomía completa y consistente de vulnerabilidades en aplicaciones Android, que sirva de apoyo no solo a los desarrolladores de aplicaciones, sino también a los encargados de buscar vulnerabilidades en las mismas.

Los controles de seguridad se estructuran en diferentes secciones:

1. OASAM-INFO Information Gathering Obtención de información y definición de superficie de ataque

2. OASAM-CONF Configuration and Deploy Management Analisis de la configuración e implantación

3. OASAM-AUTH Authentication Analisis de la autenticación

4. OASAM-CRYPT Cryptography Analisis del uso de criptografía

5. OASAM-LEAK Information Leak Analisis de fugas de información sensible

6. OASAM-DV Data Validation Analisis de gestión de la entrada de usuario

7. OASAM-IS Intent Spoofing Analisis de la gestión en la recepción de Intents

8. OASAM-UIR Unauthorized Intent Receipt Analisis de la resolución de intents

9 OASAM-BL Business Logic Analisis de la lógica de negocio la aplicación

2. OASAM-CONF Configuration and Deploy Management Analisis de la configuración e implantación

3. OASAM-AUTH Authentication Analisis de la autenticación

4. OASAM-CRYPT Cryptography Analisis del uso de criptografía

5. OASAM-LEAK Information Leak Analisis de fugas de información sensible

6. OASAM-DV Data Validation Analisis de gestión de la entrada de usuario

7. OASAM-IS Intent Spoofing Analisis de la gestión en la recepción de Intents

8. OASAM-UIR Unauthorized Intent Receipt Analisis de la resolución de intents

9 OASAM-BL Business Logic Analisis de la lógica de negocio la aplicación

FUENTE: http://oasam.org/es

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 11:11

jueves, 2 de enero de 2014

Como realizar un analisis de malware con la herramienta de se ingenieria inversa REMnux

Los problemas relacionados con los distintos tipos de malware son una realidad cotidiana para cualquier profesional de seguridad de una empresa.

El malware puede infiltrarse en las redes corporativas en varias formas, desde esconderse en archivos ejecutables de Windows para posteriormente poder ser desplegado desde cualquier navegador Web.

Al mismo tiempo de los problemas mencionados anteriormente entra en juego también el presupuesto que sea asignando a una determinada organización para intentar resolverlos, todo esto deja a los profesionales de IT poco margen para adquirir complejas y costosas herramientas de análisis de malware, debido a esto se deben buscar alternativas. Una de estas alternativas es la distribución de Linux REMnux creada por Lenny Zeltser. [1]

Como vemos los problemas relacionados con malware van en aumento y cada vez mas las empresas solicitan a profesionales capaces de lidiar con este problema, por ello en este año me he propuesto aprender todo lo relacionado de como se debe realizar un análisis de malware de una manera correcta y de forma simultánea realizaré una serie de entradas sobre todo el conocimiento que vaya adquiriendo en este tema.

En este primer post les compartiré un video introductorio de la distribución de GNU/Linux ReMnux:

Fuente:

- http://goo.gl/vgX1h1

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 15:37

Material Educativo de la ENISA (Agencia Europea de Redes y Seguridad de la Información)

ENISA (European Network and Information Security Agency), desde el 2008 ha ido publicando una serie de ejercicios prácticos para ayudar a aquellos que quieran adquirir los conocimientos de un buen CERT(Computer Emergency Respond Team).

El material está dividido en 29 ejercicios que se corresponden a distintas fases de la respuesta a una incidencia. El material está compuesto por dos documentos: Handbook (documento para el profesor) y el Toolset (documento para el alumno). Además de estos, dispones de varias máquinas virtuales en las que tienes el sistema ya preparado para llevar a cabo las prácticas.

FUENTE:

- http://www.enisa.europa.eu/activities/cert/support/exercise

- http://goo.gl/hGMUfP

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 14:54

viernes, 11 de octubre de 2013

Project 2020

Project 2020 es una serie web de ciencia ficción gratuita similar a las que se pueden ver en Netflix promovida por Trend Micro, la Europol y la ICSPA(Alianza Internacional para la Protección de la Ciberseguridad). Ofrece una visión de cómo evolucionará la ciberseguridad en la próxima década y tiene como objetivo anticipar el futuro de los delitos informáticos para ayudar a usuarios, empresas y gobiernos a estar más preparados y seguros.

Aparte de los fantásticos videos , en la sección de descargar podemos encontrar el libro blanco de Project 2020.

Fuente:

- http://2020.trendmicro.com/

- http://2020.trendmicro.com/Project2020.pdf

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 9:20

sábado, 10 de agosto de 2013

Hand of Thief

En los últimos días se ha dado ha conocer la existencia de un nuevo troyano que afecta a distribuciones basadas en Linux OS entre las que se encuentran Ubuntu, Fedora o Debian.

El nombre del troyano es Hand of Thief el cual esta diseñado para el el robo de cookies o la recopilación de datos del equipo y la sesión de navegación, independientemente de si se utiliza conexión cifrada (HTTPS) o no.

El precio del malware es de 2.000$ (1.500€) y se ofrece con instrucciones, herramientas y actualizaciones gratuitas incluidas, el precio es un poco alto si se considera que existen opciones parecidas pero orientadas a la plataforma Windows.

El método de infección “concreto” es el form grabbing.

Uno de los aspectos que mas me ha parecido interesante es el hecho que posee un panel de control que le permite al bootmaster tener el control de las maquinas infectadas.

Esperemos que la amplia comunidad de Linux resuelva de inmediato este bug.

FUENTE: https://blogs.rsa.com/thieves-reaching-for-linux-hand-of-thief-trojan-targets-linux-inth3wild/

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 18:10

sábado, 3 de agosto de 2013

Documental oficial de la DEF CON ya disponible

El documental de la DEF CON fue filmado durante el verano del año 2012 con motivo del 20 aniversario de conferencia sobre seguridad, la cual se celebra cada año en las Vegas.

La producción del mismo a estado a cargo de Jason Scott, famoso por sus magníficos documentales como el de la historia de las BBSs. El encargo se lo hizo el propio Jeff Moss, fundador de no sólo DEF CON, sino también de BlackHat.

El documental lo podemos conseguir de forma totalmente gratuita desde este enlace, el cual por ciento fue publicado en la inauguración de la DEF CON el día 1 de agosto.

El documental pesa alrededor de 4.9 GB y por ahora no se encuentran disponibles subtitulos en español

Fuente: https://www.defcon.org/html/links/dc-torrent.html

Escrito por: Fernando Ledesma Perez

SecurityScorp Actualizado en: 17:45

Unknown

Unknown